基于XOR加密的Shellcode加载器项目,通过内存解密执行实现基础免杀,包含C++加载器和Python加密脚本,可绕过常规静态检测。

项目地址

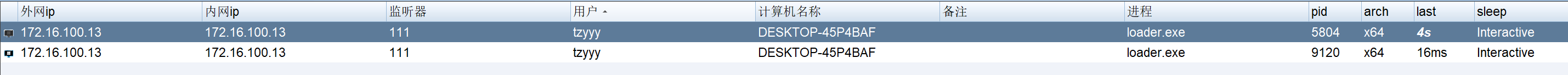

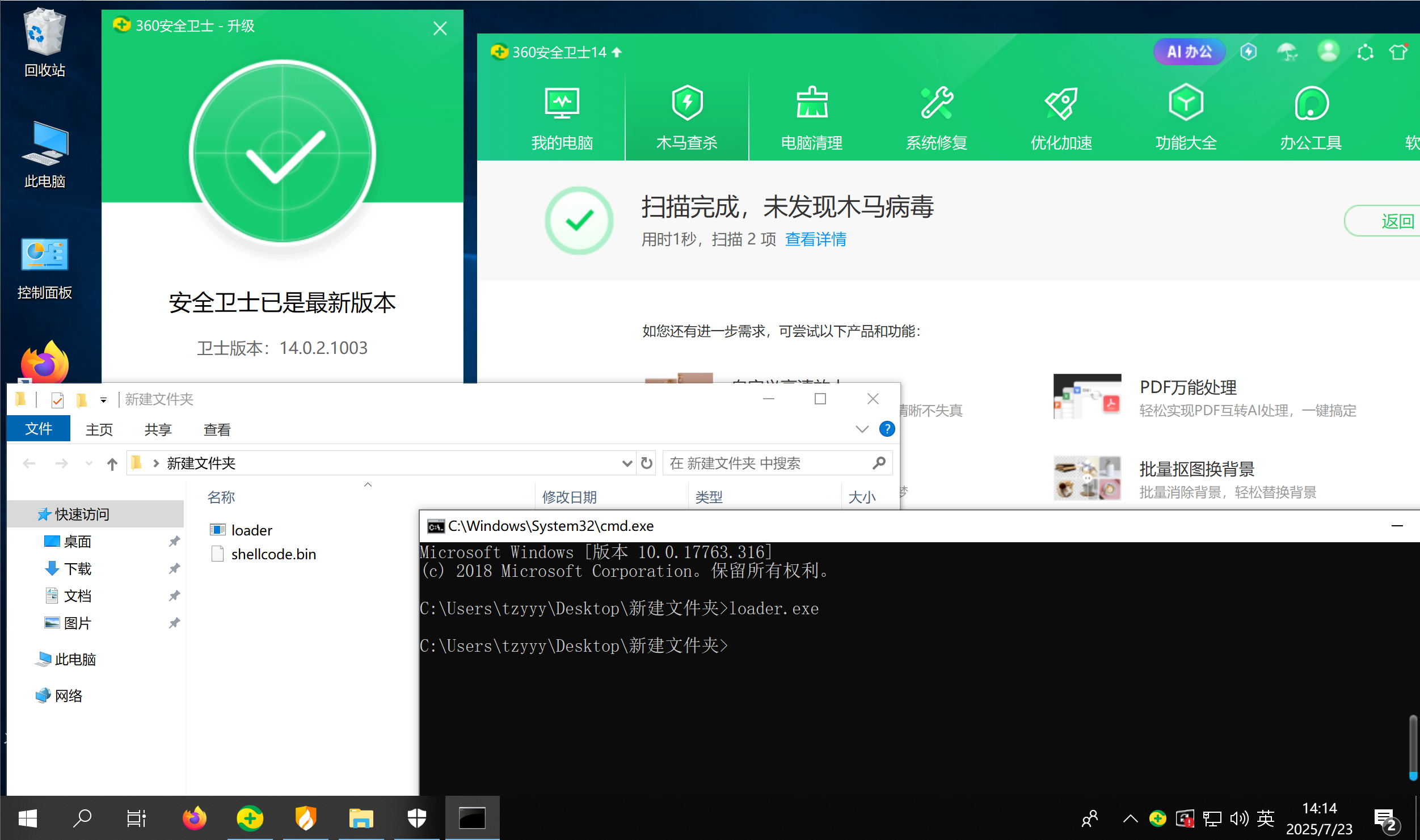

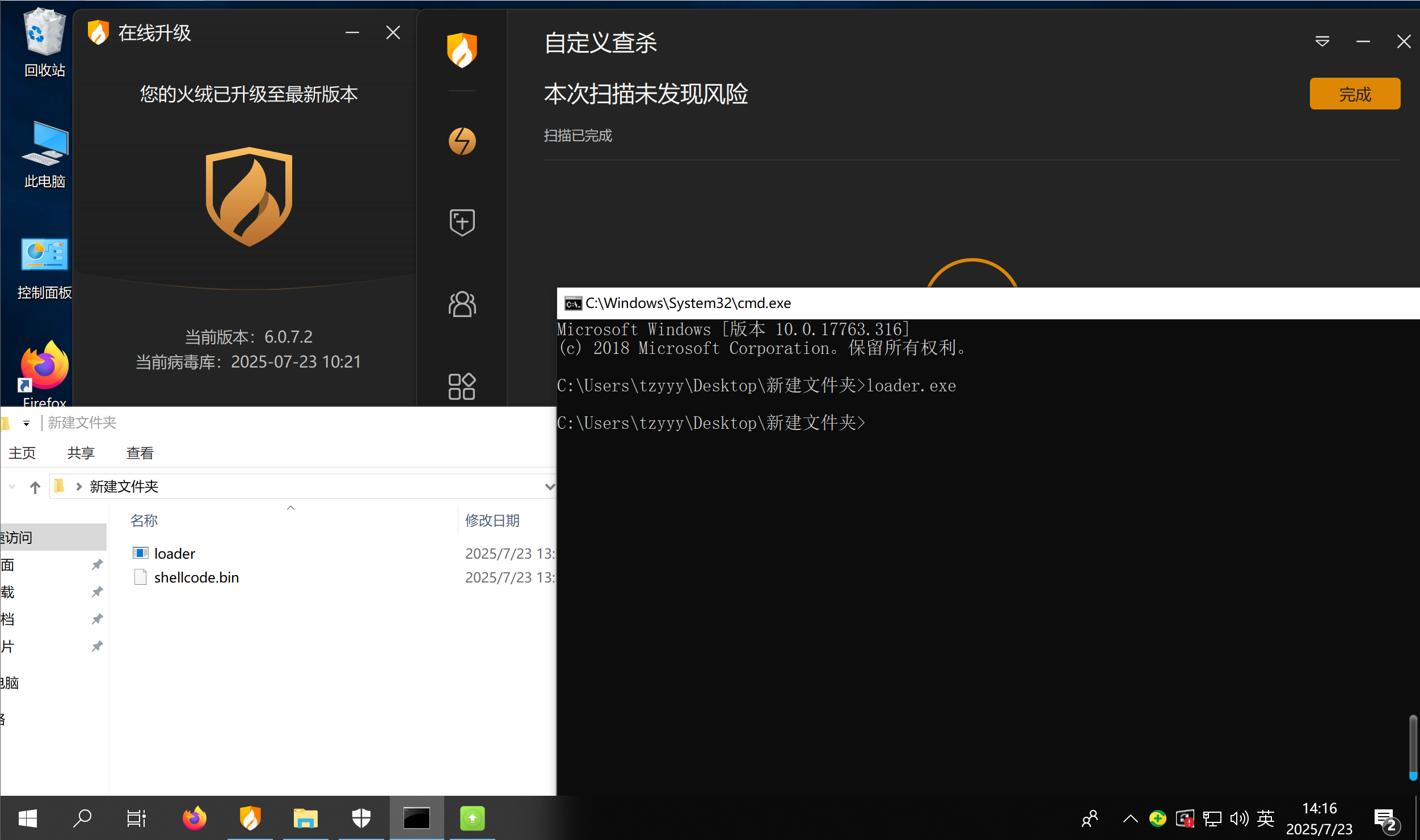

https://github.com/tzyyyyyyy/shellcode_loader_bypass 绕过效果

截止时间为2025年7月23日

360安全卫士

火绒

电脑管家

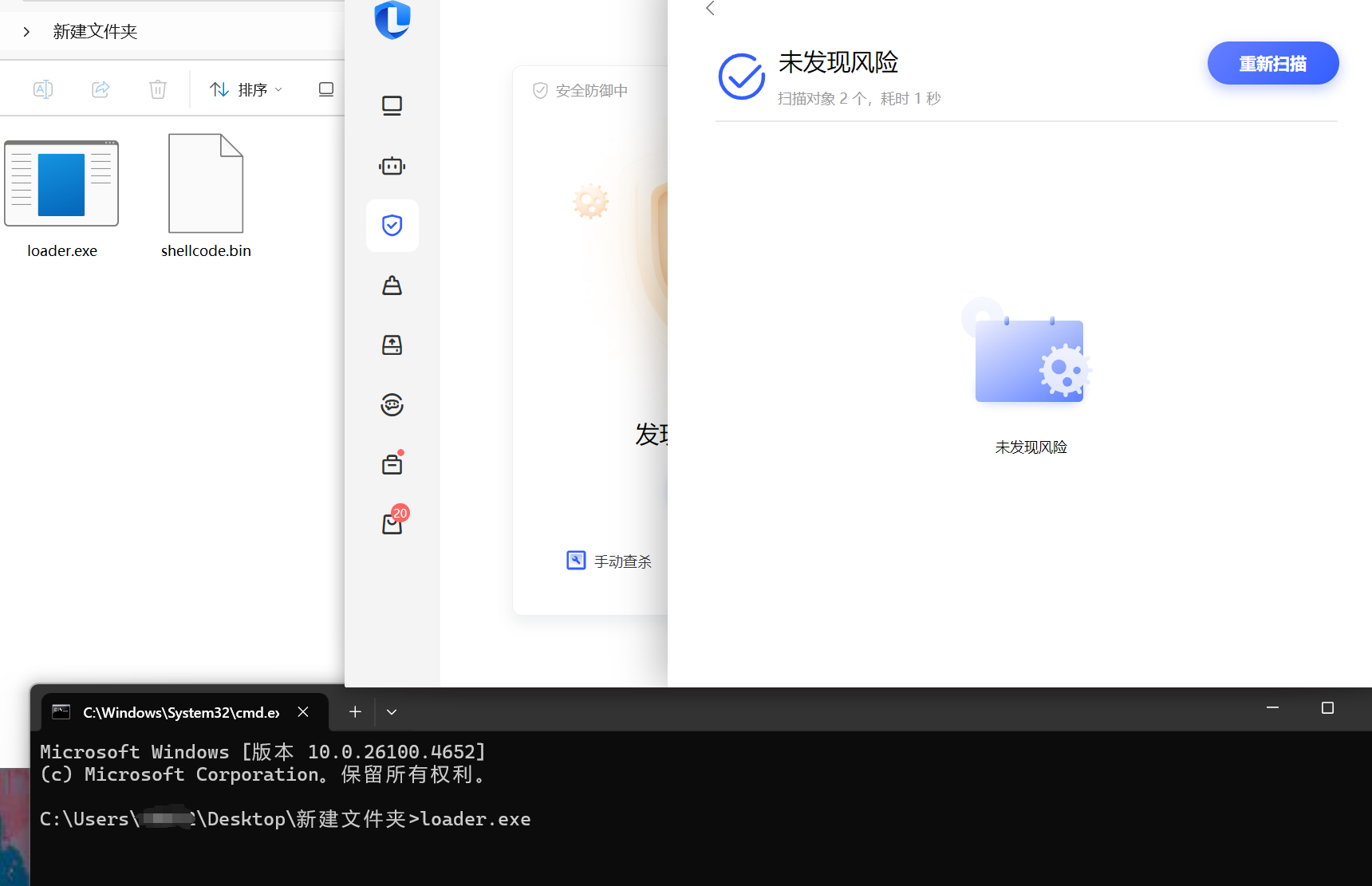

文件结构

project/ ├── bypass.cpp # Shellcode 加载器 ├── xor_encrypt.py # Shellcode 加密工具 └── shellcode.bin # 加密后的 Shellcode 文件(生成) 功能特性

XOR 加密

:使用 0x5A 密钥加密 Shellcode内存加载

:直接在内存中解密并执行 Shellcode简单易用

:只需两个文件即可完成加解密和加载流程

使用说明

1. 加密 Shellcode

python xor_encrypt.py input.bin shellcode.bin 参数说明:

input.bin:原始 Shellcode 文件shellcode.bin:输出加密后的文件

2. 编译加载器

使用 MinGW 编译:

g++ bypass.cpp -o loader.exe -static -mwindows -s -Os 编译选项说明:

-static:静态链接-mwindows:隐藏控制台窗口-s:移除符号表-Os:优化大小

3. 运行加载器

将 shellcode.bin 与 loader.exe 放在同一目录下,直接运行:

loader.exe 技术细节

加载流程

- 读取加密的 shellcode.bin 文件

- 在内存中进行 XOR 解密

- 分配可执行内存

- 创建线程执行 Shellcode

授权信息

本项目仅用于测试目的,禁止用于非法用途。

这一切,似未曾拥有